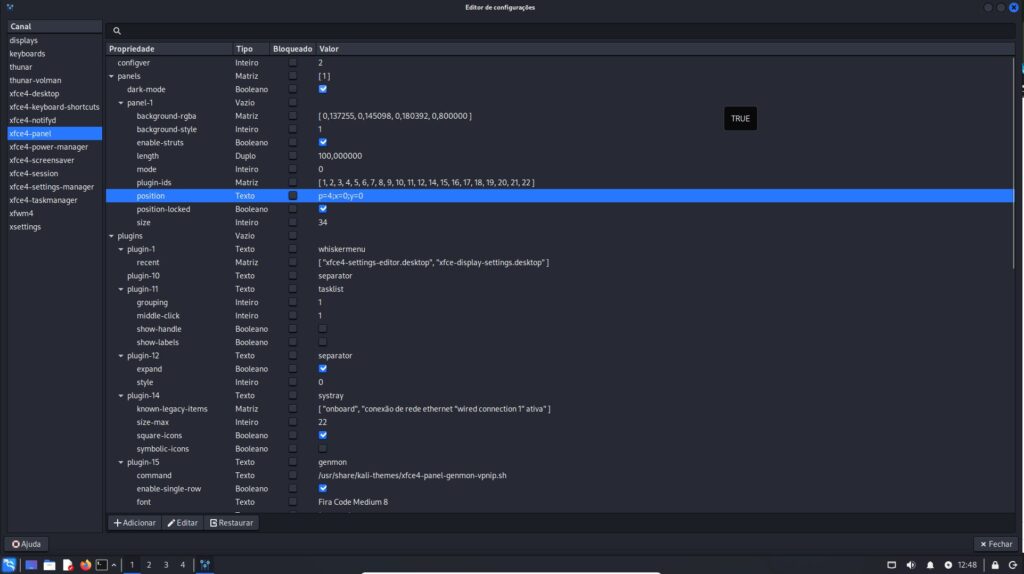

Buscar pelo editor de configurações, em cfce4-panel, procure por painel-1, position texto onde está p=6;x=0;y-0 trocar por p=4; deixe os demais como está, logo a barra de tarefas vai para baixo.

Para classificar dados no Excel com base no número de caracteres, do maior para o menor, o método mais comum e eficaz é usar uma coluna auxiliar com a função NÚM.CARACT e, em seguida, classificar com base nessa coluna.

Passo a Passo: Classificar por Quantidade de Caracteres

Suponha que seus dados estejam na Coluna A, começando da linha 2.

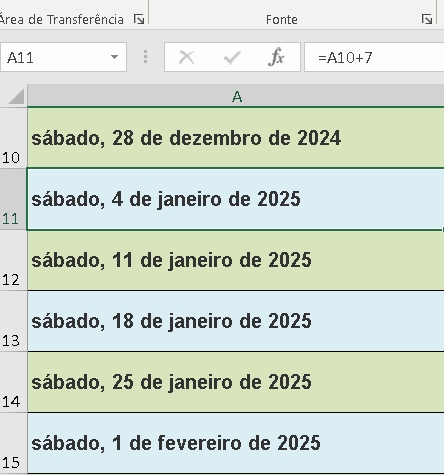

=NÚM.CARACT(A2)Enter.Quero por exemplo colocar somente os sábados na minha planilha do excel, então para isso vou colocar a data por exemplo 02/11/2024, para mostrar o dia da semana, clicar com o botao direito, ir em formatar célula, em número escolho data e o tipo *quarta-feira, 14 de março de 2012.

Na céluca de baixo colocar =a1+7 que aí soma somente o dia da semana.

Nesse exemplo a linha A10 é 28/12/2024 a linha 11 está como =A10+7 isso faz com que a linha 11 seja uma semana exata da data anterior, mais se quero pular um dia qualquer que seja sabado na posterior eu coloco +14 pois pulo uma semana e vai para a proxima semana.

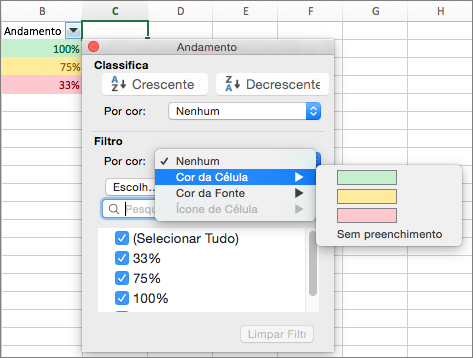

Para filtrar por cor:

Para alterar a aparência da planilha com cores:

Para aplicar a formatação condicional:

Você pode filtrar rapidamente os dados com base em critérios visuais, como cor da fonte, cor da célula ou conjuntos de ícones. E poderá filtrar se tiver formatado células, aplicado estilos de célula ou usado a formatação condicional.

na coluna que contém o conteúdo que você deseja filtrar.

na coluna que contém o conteúdo que você deseja filtrar.

Acesso em 26/06/2024 – Link https://support.microsoft.com/pt-br/office/filtrar-por-cor-da-fonte-cor-da-c%C3%A9lula-ou-conjuntos-de-%C3%ADcone-4af3e865-3e34-4d81-9814-1893ffaada3c#:~:text=Na%20guia%20Dados%2C%20clique%20em%20Filtro.&text=na%20coluna%20que%20cont%C3%A9m%20o,C%C3%A9lula%20e%20clique%20nos%20crit%C3%A9rios.